15 mei

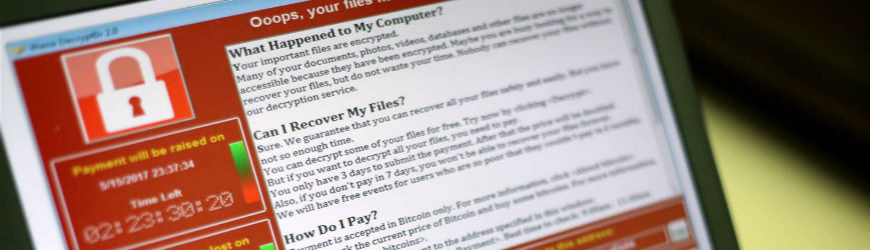

Afgelopen weekend is WannaCry wereldwijd uitgebroken. De ransomware komt niet tot stand door 1 fout klikje van een medewerker. Het is in onze optiek een opeenstapeling van beveiligingsproblemen en geeft aan dat het onderwerp cybersecurity blijkbaar bij veel organisaties nog slecht op de agenda staat dat dit op een dergelijk grote schaal heeft kunnen uitbreken.

Waar gaat het – in de basis - eigenlijk allemaal fout?

1. De mens

De ransomware is verspreid via E-mails. Na het klikken op een bijlage wordt de ransomware geactiveerd. Zoals het er nu naar uitziet moet er binnen elke organisatie die slachtoffer is geworden dus een mens zijn die op de link of bijlage heeft geklikt.

ADVIES: Geef medewerkers op regelmatige basis training om te voorkomen dat op dit soort links wordt geklikt of bestanden worden geopend. Veelal is (op verschillende manieren) toch wel te zien dat de E-mails die ransomware verspreiden ongebruikelijke links, afzenders etc. etc. hebben.

2. Administratieve rechten

Het feit dat ransomware geinstalleerd kan worden op werkplekken betekent over het algemeen dat deze gebruikers rechten hebben om installaties uit te voeren op die werkplekken. In onze optiek zou een gebruiker nooit administratieve rechten op een werkplek moeten hebben. Ook ZZP’ers adviseren we om bij de installatie van een werkplek eerst alle installatie uit te voeren onder een gebruiker met administratieve rechten om vervolgens een nieuw gebruikersaccount aan te maken met (beperkte) gebruikersrechten waaronder men gaat werken. Moet er iets geinstalleerd worden, dan kan er (bewust) overgeschakeld worden naar het administratieve account.

ADVIES: Geef een gebruiker geen administratieve rechten op zijn/haar werkplek.

3. Rechten op mappen en bestanden

De omvang van de schade wordt veelal bepaald door de bestanden en mappen die vanaf de geïnfecteerde gebruiker allemaal ‘zichtbaar’ zijn. De ransomware versleuteld alle bestanden waar vanaf de werkplek toegang toe is.

ADVIES: Scherm de rechten van gebruikers goed af en geef echt alleen rechten tot de applicaties en bestanden die nodig zijn voor de functie.

4. Updates

Deze vorm van ransomware verspreid zich razendsnel binnen een netwerk doordat er gebruik wordt gemaakt van een kwetsbaarheid in Microsoft Windows.

ADVIES: Zorg er voor dat patches en updates van software (zowel besturingssysteem als applicaties) zo snel als mogelijk worden geïnstalleerd. Veelal zitten patches en updates vol met ‘pleisters’ die de beveiliging verbeteren. Het niet installeren maakt kwetsbaar.

5. De basis; Back-up, firewall en antivirus.

Betalen is 1 manier om van de ransomware af te komen; de andere (enige) mogelijkheid is het terugzetten van back-ups. Zorg er dus voor dat u minimaal de basale beveiliging van firewall, antivirus en back-up op orde heeft heeft.

ADVIES: Zorg voor een firewall met Intrusion Detection, zorg voor antivirus op alle werkplekken en zorg voor een goed back-up beleid met voor elke applicatie/data een RPO (Recovery Point Objective; hoeveel data mag er verloren zijn gegaan na het maken van de laatste back-up) en RTO (Recovery Time Objective; binnen hoeveel tijd moet uw organisatie weer ‘up-and-running’ zijn na een verstoring. Voor brand geldt over het algemeen een andere RPO/RTO dan voor ransomware.

6. Inzicht

Om te voorkomen dat u (weer) slachtoffer wordt van cybercrime adviseren we om op periodieke basis scans uit te voeren op de kwetsbaarheid van uw organisatie. Deze keer gaat het om ransomware, de volgende keer gaat het wellicht om het actief misbruiken van kwetsbaarheden in 1 van uw belangrijkste applicaties. Zonder inzicht is uw organisatie per definitie kwetsbaar voor cybercrime.

ADVIES: Zorg voor periodieke scans op kwetsbaarheden. Wij, als ThreadStone, adviseren uiteraard het gebruik van ThreadScan!

7. Aandacht

Wij verkondigen het al geruime tijd; het gaat om aandacht voor het onderwerp cybersecurity. Als laatste punt, begint het hier eigenlijk mee...