25 sep

Wij bogen ons over de Cybersecuritymonitor 2019 die het CBS onlangs publiceerde. Natuurlijk vooral met onze (kritische) MKB-bril op. Onze conclusie: de Cybersecuritymonitor belicht vooral de technische aspecten van digitale weerbaarheid van organisaties. Daarmee wordt een te eenzijdig beeld geschetst, want die weerbaarheid omvat zoveel meer.

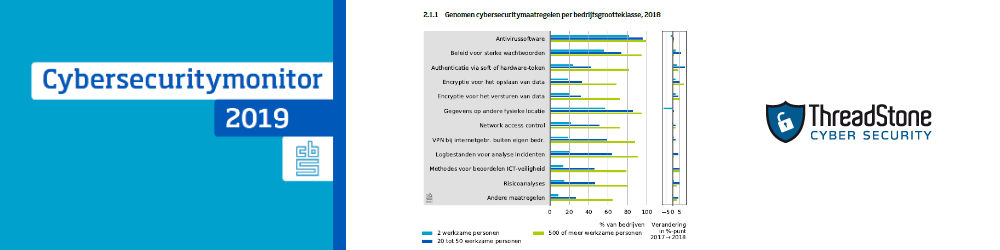

De conclusies van de Cybersecuritymonitor vat het CBS als volgt samen in het persbericht van 11 september 2019:

Bedrijven nemen steeds meer maatregelen om zich te weren tegen cyberaanvallen van buitenaf. Vooral middelgrote bedrijven maken een inhaalslag met de invoering van authenticatie via soft- of hardware tokens. Daarnaast daalt het aantal ICT-veiligheidsincidenten door een aanval van buitenaf.

Lees het volledige persbericht hier: https://www.cbs.nl/nl-nl/nieuws/2019/37/bedrijven-nemen-steeds-meer-cybersecuritymaatregelen

Lees de Cybersecuritymonitor hier: https://www.cbs.nl/-/media/_pdf/2019/37/cybersecuritymonitor-2019.pdf

Ons gespecialiseerde team @ThreadStone heeft zich gebogen over de Cybersecuritymonitor 2019. Onze belangrijkste bevindingen schetsen we hier.

Kwantiteit versus passend

De Cybersecuritymonitor meet de weerbaarheid van organisaties af aan het aantal maatregelen dat zij treffen. Maar in hoeverre bepaalt het aantal maatregelen de digitale weerbaarheid?

Eigenlijk is het niet zo interessant om te weten dat bedrijven meer of minder maatregelen treffen. Ook volgens de AVG moeten er namelijk ‘passende technische en organisatorische maatregelen’ worden getroffen. Maar het is nog steeds onduidelijk wat dan passende maatregelen zijn, zeker voor de MKB-markt. Nu moet ieder dit voor zich bepalen en juist hierdoor is handhaving een stuk lastiger. Het zou goed zijn als er vanuit de toezichthouders dus ook meer aandacht komt voor wat ‘passend’ is en wat niet. In onze optiek wordt dit niet bepaald door de hoeveelheid van maatregelen die genomen worden…

In de monitor komt nu naar voren dat bijvoorbeeld de implementatie van het bijhouden van logbestanden een weerbaarheidscriterium is. Natuurlijk kan dit soort maatregelen bijdragen, maar dit is echt niet het enige aspect.

Meer maatregelen grote bedrijven, maar hoe zit het met het MKB?

In de monitor komt naar voren dat grote bedrijven meer maatregelen nemen. Zij hebben over het algemeen DPO’s, CISO’s etc. beschikbaar die de verantwoordelijkheid en daarmee de focus hebben om informatie en digitale activiteiten veilig te maken en houden. Binnen het MKB is dit vaak niet het geval. Daar wordt dit hele pakket als onderdeel meestal neergelegd bij de (externe) IT’er. Een goede IT’er met adviesvaardigheden en -ervaring kan informatiebeveiliging misschien goed oppakken, maar wij zien het daar te vaak fout gaan. Daarom is het onze missie om juist het MKB – en de IT’ers die het MKB bedienen – op dit gebied gericht en pragmatisch te ondersteunen. ThreadStone houdt zich sinds 2014 bezig met het leveren van tooling en advies gericht op MKB-organisaties, voor onafhankelijk inzicht in digitale risico’s en dreigingen.

Daarom juichen ook wij het natuurlijk toe dat het CBS jaarlijks de cybersecuritymonitor uitvoert – dat vooropgesteld. De monitor geeft een goed beeld van trends. Maar de markt zal echt aan de slag moeten om de weerbaarheid in de praktijk daadwerkelijk te gaan verhogen.

De lijst van maatregelen van het CBS helpt daarbij, maar implementatie daarvan betekent niet dat je automatisch een weerbaarder organisatie krijgt. “Als we nu maar het aantal maatregelen verhogen, zitten we goed.” Zo werkt het niet. Daar is (veel) meer voor nodig. Te beginnen het bewustzijn bij het hoger management dat het een belangrijk onderwerp is waarvan de totale verantwoordelijkheid niet bij een technisch systeem- of netwerkbeheerder kan worden neergelegd! Die zal zich namelijk inderdaad vooral richten op maatregelen zoals logging van systemen of het invoeren van network access control. Als er geen commitment is vanuit het management, dan kunnen we eigenlijk al direct stellen dat de weerbaarheid van een dergelijke organisatie over het algemeen zwak is. Want in die gevallen wordt er te weinig gekeken naar beleid, processen en menselijk handelen. En daar vallen dan de cruciale gaten…

Onze aanbeveling: veel breder kijken!

Wij denken dan ook dat naast de voornamelijk technische maatregelen zoals die in de Cybersecuritymonitor worden geschetst (die overigens nog aangevuld zouden kunnen worden met allerlei inhoudelijke punten zoals segmentering op netwerken en data, tooling voor wachtwoordbeheer, periodieke vulnerability-scans/pentesten, patching en updating van systemen en software etc. etc.), de monitor uitgebreid zou moeten worden met de hieronder genoemde punten om échte weerbaarheid te kunnen bepalen (deze lijst is niet uitputtend; wij hebben de in onze optiek belangrijkste punten opgenomen).

1. Commitment van het management

In hoeverre heeft het hoger management informatiebeveiliging in zijn agenda opgenomen en in hoeverre neemt het informatiebeveiliging als serieus onderwerp mee in belangrijke beslissingen. Daar is nog een wereld te winnen. Cyberweerbaarheid gaat verder dan een ‘taak’ die gedelegeerd kan worden naar de IT-afdeling of –partner!

2. IB-beleid

In welke mate wordt informatiebeveiligingsbeleid bepaald, vastgelegd en uitgedragen? In hoeverre zijn procedures en processen in de organisatie ingebed en worden deze periodiek getoetst? Is er een continuïteitsplan? Is er een incidentenplan? Wat zijn de afspraken met leveranciers op het gebied van informatiebeveiliging? Worden risico’s periodiek in kaart gebracht? Worden restrisico’s verzekerd via een cyberverzekering? In hoeverre zijn verantwoordelijkheden en taken binnen de organisatie belegd en hebben alle ‘assets’ een probleemeigenaar die informatiebeveiliging serieus meeneemt in beslissingen? Dit soort maatregelen bepaalt in onze optiek in veel grotere mate de weerbaarheid van organisaties dan de implementatie van technische tooling.

3. Kennis, houding en gedrag van medewerkers

In hoeverre weten medewerkers wat er van hen wordt verwacht op het gebied van informatiebeveiliging, en hoe vaak worden zij getraind (bijvoorbeeld met realistische phishing-campagnes en awareness-programma’s). De zwakste schakel is bepalend voor de sterkte van de informatiebeveiliging. Je kunt een wachtwoordbeleid opzetten waarbij je bepaalt dat er bij belangrijke systemen moeilijke wachtwoorden gebruikt moeten worden, met hoofdletters, speciale tekens etc. Je kunt de applicatie- of systeembeheerder vragen om dit wachtwoordbeleid technisch af te dwingen. Maar als medewerkers vervolgens geeltjes met wachtwoorden op hun monitor of onder hun toetsenbord plakken omdat het te moeilijk is om ze te onthouden, dan is dat de plaats waar het fout zal gaan.

4. Actuele documentatie

In hoeverre is de documentatie van netwerk, applicaties en systemen inclusief o.a. dataclassificatie, autorisatiemodellen, probleemeigenaren etc. up toe date. We zien in de praktijk veel organisaties waar een systeembeheerder bedoeld of onbedoeld als ‘alleenheerser’ opereert. Hij/zij kan alles, weet alles en als er iets fout gaat is er totale afhankelijkheid van die ene persoon. Als er dan ook nog eens niets op papier staat, dan is dat vragen om problemen.

5. Back-ups en recovery ‘in place’

In hoeverre hebben organisaties een werkend back-up- én recovery-beleid dat aansluit bij de wensen en eisen van de business. Ransomware blijft een van de meest voorkomende vormen van cybercriminaliteit. Simpelweg omdat er voor cybercriminelen een duidelijk verdienmodel aan ten grondslag ligt (de wet van de grote getallen). Er is ook veel aandacht voor omdat ondernemers in deze gevallen direct ‘pijn’ ervaren als het ze overkomt. Het niet hebben van een juist back-up- en recoverybeleid betekent dat zij op het ‘moment suprême’ moeten gaan improviseren om weer zo snel mogelijk up-and-running te zijn. Dan is het laatste wat je wil als ondernemer dat in de back-ups toch niet alle data was opgenomen… Of dat blijkt dat de back-up direct aan de server was gekoppeld (en dus met de ransomware-aanval helaas ook is versleuteld)… Of dat een recovery-procedure minimaal een week in beslag gaat nemen… In die gevallen is het logisch dat er redelijk vaak betaald wordt! En daarmee houden we het hele ecosysteem van de criminelen in stand: ze worden gefinancierd voor de innovatie van hun business.

| DNSSEC geïmplementeerd? Blijf periodiek controleren! In de monitor is een apart hoofdstuk gewijd aan het gebruik van DNSSEC (DNSSEC zorgt voor een digitale handtekening van DNS-records, zodat de aanvrager de authenticiteit kan controleren. Hierdoor is ‘spoofen’ of cache-poisoning niet mogelijk). Dit is voor webapplicaties een goede maatregel. Maar wij zien in de praktijk veel websites die zelden of nooit worden gecontroleerd op kwetsbaarheden, terwijl er wereldwijd meer dan 1.000 nieuwe kwetsbaarheden per maand worden gevonden! Websites of systemen die vandaag nog veilig zijn, kunnen morgen zomaar worden getroffen door cybercriminaliteit. |

Kortom: ThreadStone zou het toejuichen als de Cybersecuritymonitor wordt uitgebreid met deze 5 aanvullingen. En als dat op korte termijn niet uitvoerbaar is, pleiten wij in ieder geval voor een bredere blik op de uitkomsten van de monitor 2019. Want het kan zomaar zijn dat die een te rooskleurig beeld schetst, dat niet strookt met de praktijk.is een apart hoofdstuk gewijd aan het gebruik van DNSSEC (DNSSEC zorgt voor een digitale handtekening van DNS-records, zodat de aanvrager de authenticiteit kan controleren. Hierdoor is ‘spoofen’ of cache-poisoning niet mogelijk). Dit is voor webapplicaties een goede maatregel. Maar wij zien in de praktijk veel websites die zelden of nooit worden gecontroleerd op kwetsbaarheden, terwijl er wereldwijd meer dan 1.000 nieuwe kwetsbaarheden per maand worden gevonden! Websites of systemen die vandaag nog veilig zijn, kunnen morgen zomaar worden getroffen door cybercriminaliteit.